Bienvenido

Espero que visiten mi blog

martes, 22 de mayo de 2012

lunes, 21 de mayo de 2012

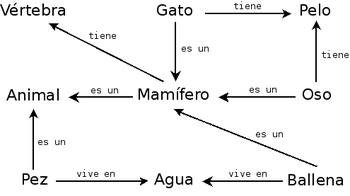

REDES SEMANTICAS

Una red semántica (tambien llamada Esquemas de Representacion en Red) está compuesta por nodos donde cada nodo representa un dato, los cuales se relacionan entre sí por medio de enlaces (representados por flechas en el diagrama).Los nodos representan objetos o conceptos del dominio del problemas y los arcos (flechas) sus relaciones o asociaciones.

PARA QUE SIRVEN

Las redes semánticas son usadas, entre otras cosas, para representar mapas conceptuales y mentales.

Los responsables de los primeros esquemas de representación formalizados fueron Quillian (1968) y Shapiro & Woddmansee (1971). Los esquemas de redes semánticas tienen una fundamentación psicológica muy sólida, por lo que se han realizado numerosos esfuerzos por llevar a cabo implementaciones importantes basadas en ellas.

MIND MANAGER

Es un software fundamentado en los Mapas Mentales, para aplicaciones de negocios y empresariales. Es desarrollado actualmente por Mindjet.

Los mapas mentalesson herramientas que ayudan a organazar informaciones, constan de una palabra central o conceptos, en torno a la palabras central se dibujan de cinco "5 "a diez "10" ideas principales que se refieren a aquellas palabras.

PARA QUE SIRVE:

Generar la sintesis de un tema, libro, informacion, entre otros y poder acceder de manera rapida y efectiva , preparar presentaciones y generar ideas.

Permite ver la ideas y sus detalles al mismo tiempo.

Recopilar y almacenar grandes volumenes de informacion y datos para tenerlos a la mano.

Generar alternativas y tomar desiciones al visualizar la interacciones entre diversos puntos en forma grafica .

Motivar la resolucion de problemas al mostrar nuevos conjuntos de alternativas y su posible repercusiones .

Ser extremadamente eficiente en tareas profesionales y personales a coordinar y sintetizar gran cantidad de informaciones en formas efectivas

lunes, 14 de mayo de 2012

USO DE IMAGENES Y MUSICA CON DERECHOS DE REPRODUCCION LIBRE

FOTOGRAFÍAS:

Las obras fotográficas encuentran su regulación desde la óptica de la creación del registro estático de los elementos que nos rodean y desde el derecho a la imagen de la persona retratada. Estos supuestos comprenden desde las vistas fotográficas individuales hasta los bancos de imágenes administrados por empresas que administran licencias para su uso.

LA MUSICA EN LA RED.

Uno de los principales conflictos en la Red es, sin dudas, la circulación de obras musicales en formato digital donde se ven afectados no solamente los autores, sino los productores de fonogramas y los intérpretes ejecutantes de dichas creaciones.

En efecto, la inexistencia de un administrador de la Red global de información genera la ausencia de control sobre las autorizaciones y gestión colectiva de los derechos de autor de las obras musicales, susceptibles de ser almacenados fácilmente en el ordenador de todo navegante virtual.

Sin dudas, la aparición de sitios que facilitan el formato digital denominado MP3 que promueve la reproducción gratuita de miles de obras musicales, es el hecho que provocó la mayor crisis en el control del uso de tales obras en Internet, las que en su gran mayoría no eran autorizadas a ser “bajadas” de la Red.

CREATIVE COMMONS

sábado, 12 de mayo de 2012

REDES SOCIALES

Son sitios web que permiten la fácil interacción entre personas por medios

digitales. Cada uno tiene su forma particular de funcionar, pero al final la

idea central es conectar a las personas, sacrificando un poco la privacidad.

Funciones de la red

● Compañía social.

● Apoyo emocional.

● Guía cognitiva y consejos.

● Regulación social.

● Ayuda material y servicios.

● Acceso a nuevos contactos.

● Compañía social.

● Apoyo emocional.

● Guía cognitiva y consejos.

● Regulación social.

● Ayuda material y servicios.

● Acceso a nuevos contactos.

Facebook

MySpace

Twitter

Linkedin

HI5

lunes, 7 de mayo de 2012

PRINCIPIOS FUNDAMENTALES EN EL USO DE CORREO ELECTRONICO

- No se debe usar el correo electrónico para realizar amenazas contra personas o instituciones, que atenten contra el honor, el pudor y el buen nombre o la vida de otros.

- Incluya su identificación/firma al final de los mensajes que envía. Esta deberá contener su nombre, cargo, afiliación y dirección electrónica. Es así como la dirección de la empresa y número telefónico y fax. Todo ello de acuerdo a las plantillas de uniformidad.

- No use el correo electrónico para enviar cadenas de mensajes, correo considerado basura, o correo no solicitado (spam).

- No se permite el uso correo electrónico para propagar virus, gusanos, caballos de troya o cualquier otro programa que impida el correcto funcionamiento de los sistemas informáticos.

- No envíes mensajes en html o formatos distintos al básico.

VALORES QUE SE

DESARROLLAN EN UNA COMUNICACIÓN

EPISTOLAR ELECTONICA

El género epistolar, tiene plena vigencia como medio de comunicación y como

procedimiento narrativo, que ayuda en la construcción de las historias y las

hace más creíbles. Otros valores y ventajas de lo epistolar es que favorece la

comprensión del relato, la participación del lector en la reconstrucción del

texto, o el contacto con realidades subjetivas y objetivas

lunes, 30 de abril de 2012

VALIDACIÓN DE INFORMACIÓN

La validación de informacion es el proceso de confirmar que los valores que se especifican en los

objetos de datos son compatibles.Es una de las áreas más importantes a tener en

cuenta, especialmente en el desarrollo de sistemas conectados a redes como internet. Validar datos

hace referencia a verificar, controlar o filtrar cada una de las

entrada de datos que provienen desde el

exterior del sistema.

Lo primero que hay que

cuidar es que cualquiera

puede escribir o publicar en internet.

El sitio debe estar

siendo actualizado

de manera regular.

debe

venir toda la información de quiénes

son los autores, quiénes publican, qué especialidad tienen, dónde trabajan, etc.

El sitio debe fundamentar su información

con fuentes y referencias

La información del

sitio debe ser no comercial, sin

fines de lucro o propaganda

Por lo general, las personas que piden

información personal, como la dirección postal, el número de teléfono o la

dirección de correo electrónico utilizan esa información para llenar de

anuncios los buzones electrónicos y los contestadores de los teléfonos. Pero en

algunos casos los depredadores informáticos pueden utilizar esa información

para iniciar una relación ilegal y/o indecente o para molestar a una persona o

familia.

Las fuentes primarias son

aquellas que aportan la información más actualizada sobre los distintos

temas que contiene artículos originales de estudios científicos. Los

trabajos publicados no siempre son objetivos, y por este motivo es que los

profesionales deben poseer los conocimientos necesarios que les permitan

evaluar la calidad de la información de la que disponen.

http://mazinger.sisib.uchile.cl/repositorio/lb/ciencias_quimicas_y_farmaceuticas/arancibiaa01/articulo05/b.html

lunes, 9 de abril de 2012

martes, 13 de marzo de 2012

lunes, 12 de marzo de 2012

Suscribirse a:

Comentarios (Atom)